5G对社会和经济具有重要的创新驱动作用,但与此同时,5G带来的安全威胁也不断扩大。2019年11月,欧盟网络与信息安全局(ENISA)发布了《5G网络威胁态势》(ENISA THREAT LANDSCAPE FOR 5G NETWORKS),概述了5G网络安全方面的挑战。报告根据2019年3月26日欧盟委员会关于欧盟5G网络安全的2019/534号文件编写,该文件要求欧盟成员国对5G网络基础设施进行风险评估。报告采用ISO 27005风险管理的框架方法,详细分析了安全体系结构、切片体系结构、边缘计算体系结构、软件定义网络体系结构、物理体系结构等9个5G架构元素,并概述了重要的5G资产和5G资产面临的威胁,最后,基于对5G资产与威胁的综合考量,报告对5G安全生态系统中的利益相关方提出了相关建议。

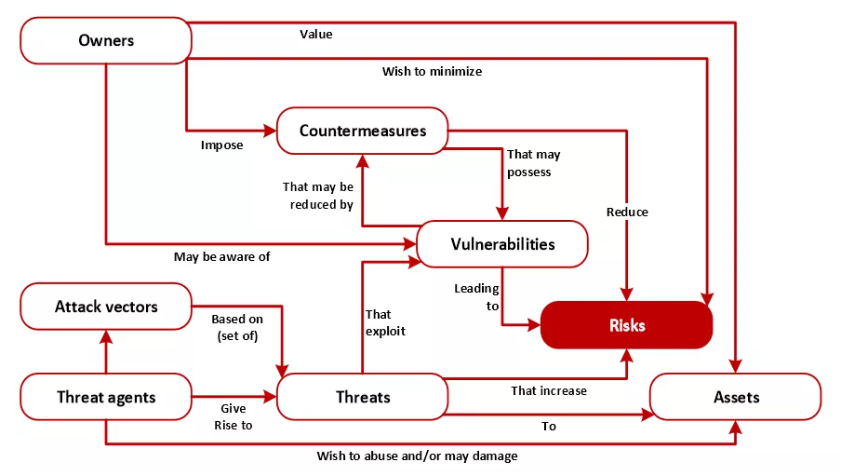

ISO 27005是一种被广泛采用的风险管理标准

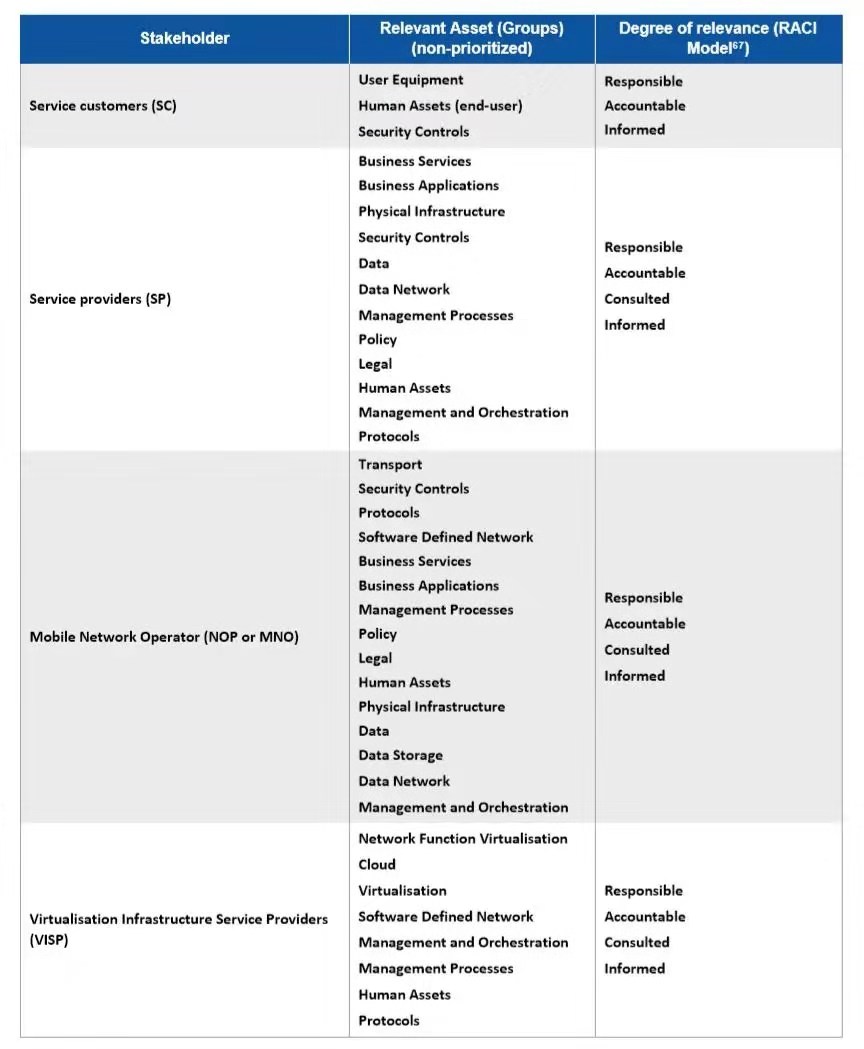

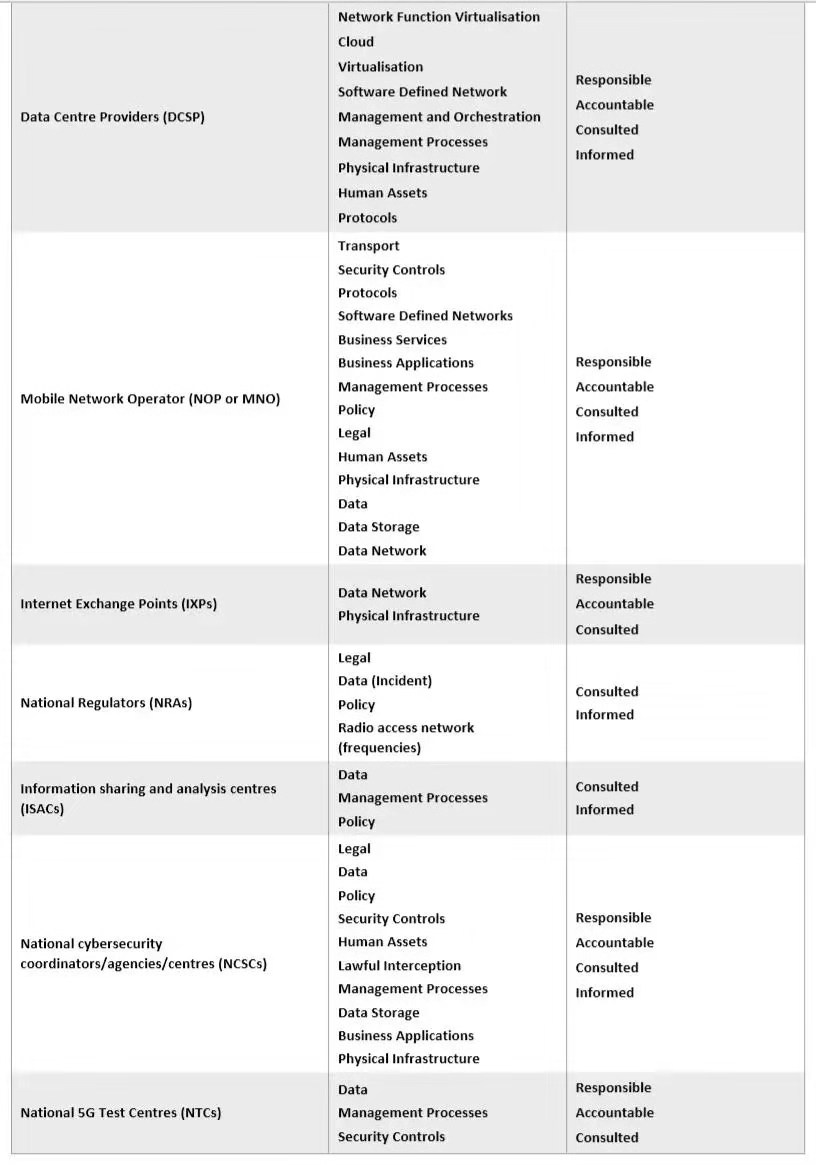

5G安全生态系统中的利益相关方

在5G安全生态系统中,服务客户(SC)、服务提供商(SP)、移动网络运营商(MNO)/网络运营商(NOP)、虚拟化基础架构服务提供商(VISP)、数据中心提供程序(DCSP)等扮演着不同的角色。在此基础上,报告以5G资产的所有权与责任关系为基础,概述了欧盟其他利益相关方的作用。

●互联网交换点(IXP):作为当前互联网基础结构的重要组成部分,IXP提供商在5G中起着重要作用,其支持数据流量端到端通过。

●国家监管机构(NRA):监管机构负责监管5G基础设施的各个领域(频率、标识符、交通法规等)。

●信息共享和分析中心(ISAC):ISAC将收集和共享5G相关信息与情报。

●国家网络安全协调员/机构/中心(NCSC):现有的网络安全中心将参与5G基础设施事务,以便评估和审查5G基础设施部署在国家层面的主要风险。

●国家5G测试中心(NTC):为了评估5G解决方案的质量和安全性,越来越多的欧盟成员国将着手建立国家5G测试中心。

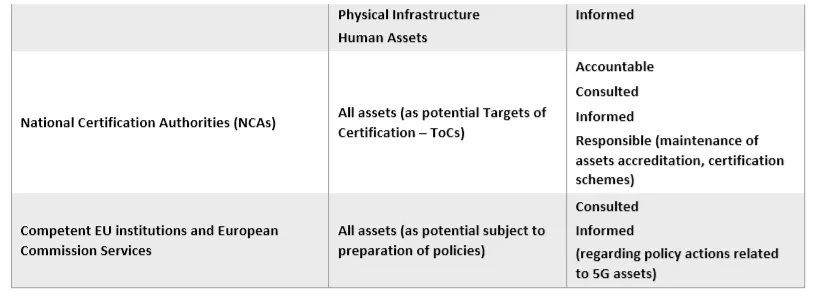

●国家认证机构(NCA):认证是对5G资产的主要安全控制措施,各方将积极参与国家5G认证实施。

●欧盟相关机构:这些实体将在协调国家活动、标准化工作、研究项目和政策计划中发挥重要作用。

5G资产分类

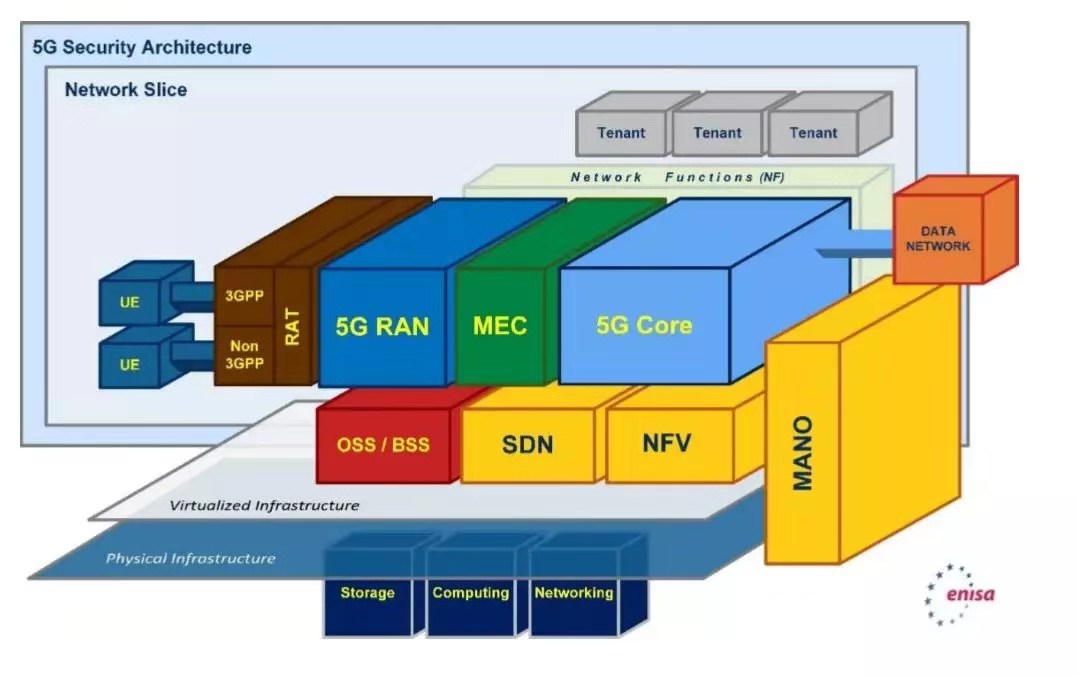

为识别5G敏感资产,报告基于5G通用技术架构,详细梳理了5G核心网络架构、网络切片体系、管理和网络协调器、无线电接入网络、网络功能虚拟化、软件定义网络、多接入边缘计算、安全架构和5G物理结构等9个5G架构元素。

5G通用技术架构

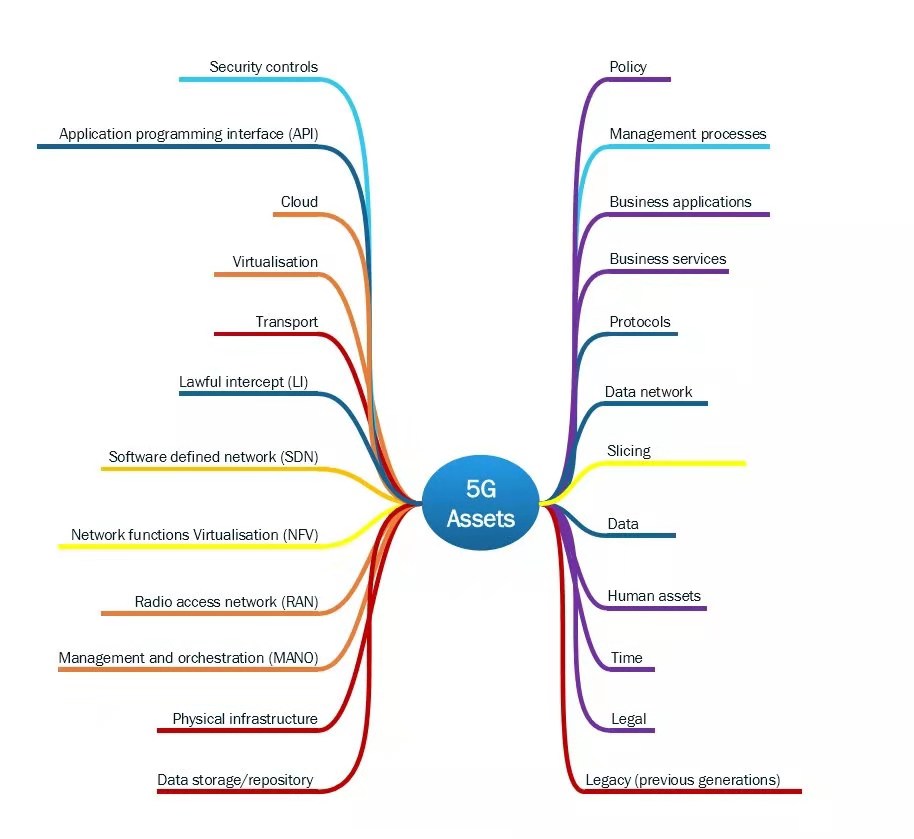

基于上述5G通用技术架构,报告根据5G资产的架构位置与面临的威胁程度,对策略、管理流程、业务应用、业务服务、数据网络、切片、数据、人力资源、时间、法律、旧版系统、数据库、物理基础设施、管理和网络协调器、无线电接入网络、网络功能虚拟化、软件定义网络、合法监听、传输、虚拟化、云、多接入边缘计算、API接口、安全控制等5G资产组进行了分类。

5G资产分类

5G威胁分类

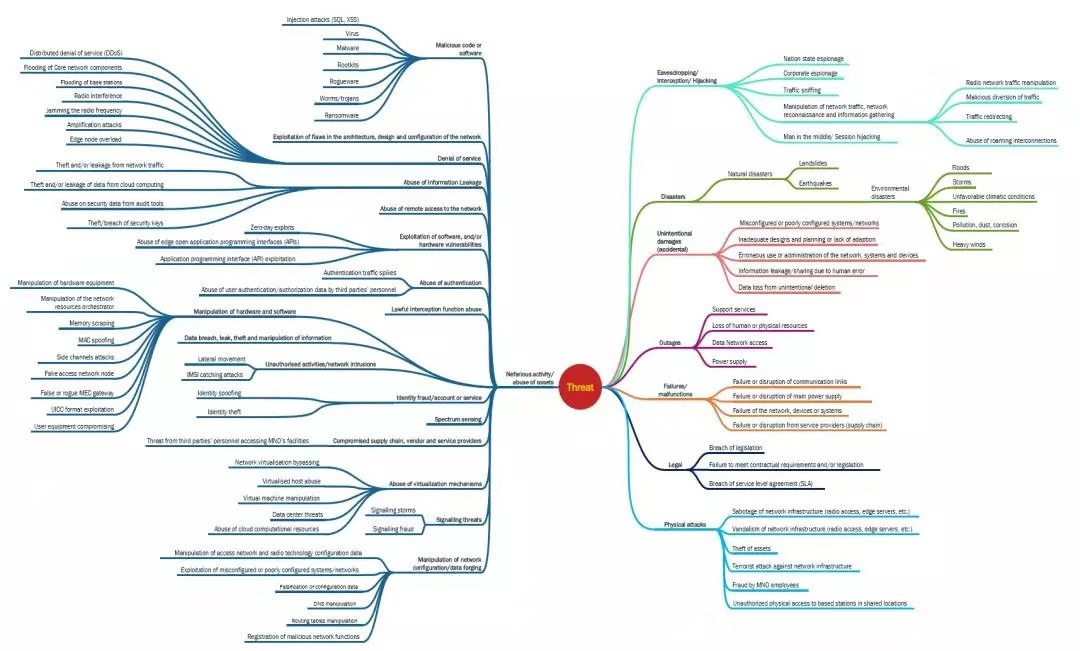

报告提出,威胁5G安全的主体包括网络犯罪分子、内部员工、国家、网路战参与者、黑客、公司、网络恐怖分子等,具体涉及恶意活动/滥用、窃听/拦截/劫持、破坏、意外损坏、故障、中断、灾难、法律等方面的网络威胁。

威胁主体可能涉及的相关威胁活动

此外,报告还以威胁对象——即重要的5G资产为标准,将5G威胁分为以下几类:

●核心网络威胁:这些威胁与包括软件定义网络、网络功能虚拟化、管理和网络协调器在内的核心网络元素有关。具体涉及滥用远程访问、身份验证流量激增、滥用用户授权、滥用第三方托管的网络功能、滥用合法拦截功能、API攻击、利用设计不良的架构和规划、利用错误配置、对网络/系统和设备的错误使用或管理、恶意转移流量、操纵网络资源调节器、流量嗅探等,其大多数属于“恶意活动/滥用行为”和“窃听/拦截/劫持”类别。

●接入网威胁:这些威胁与5G无线电接入技术(RAT),无线电接入网络(RAN)和非3GPP接入技术有关。具体涉及等频谱资源滥用、地址解析协议缓存欺骗、接入节点伪造、泛洪攻击、操纵访问网络配置数据、劫持会话等,其大多数威胁属于“窃听/拦截/劫持”类别。

●多接入边缘计算威胁:这些威胁与位于网络边缘的组件有关。具体涉及虚假或恶意网关、边缘节点过载、边缘开发API滥用等,其大多数属于“恶意活动/滥用行为”和“窃听/拦截/劫持”类别。

●虚拟化威胁:这些威胁与基础IT基础架构、网络和功能的虚拟化有关,如滥用数据中心互联协议、滥用云计算资源、滥用主机等。·

●物理基础结构威胁:这些威胁与支持网络的基础IT基础结构有关,如操纵硬件设备、自然灾害威胁、网络基础设施的物理破坏、第三方人员访问、用户设备威胁。大部分属于“物理攻击”“设备损坏或丢失”“设备故障或故障”“中断”、“灾难”类别。

●通用威胁:这些威胁通常会影响任何ICT系统或网络。例如,DoS攻击、数据泄露、窃听、漏洞、恶意代码或软件、供应链安全、身份验证滥用等。

软件定义网络威胁:这些是与软件定义网络功能相关的威胁,在整个5G基础架构中无处不在。

结论与建议

最后,基于对5G资产与威胁的综合考量,报告对5G安全生态系统中的利益相关方提出了相关建议。

●欧盟的相关机构(如各成员国、欧洲委员会、ENISA等)应与利益相关方共享现有的5G知识,一起探讨5G技术和未来迭代;促进交流合作,与5G利益相关方建立工作联系,形成专家网络;加强协调,建立完善5G威胁情报与评估。

●5G市场利益相关方(如供应商、移动网络运营商,服务运营商,标准化机构等)应积极参与欧盟范围内的5G的测试、部署等事务,积累5G安全运营的实践经验;了解有关5G经济、投资、市场渗透方面的知识,针对5G网络安全实施计划制定更有针对性的指南;建立信任模型加强知识传播与共享。

●5G网络安全领域的国家主管机构(如国家监管机构、国家网络安全协调机构、国家5G测试中心等)应以协调的方式向欧盟范围内的利益相关方传播现有的5G材料;明确告知在其职责范围内进行的相关5G活动,有效地动员和利用现有的5G资源;加强专业知识和人力资源的供给。

●未来,ENISA将向各种利益相关方传播当前5G资产和威胁状况的详细信息;根据5G的发展进程,修改完善现有的威胁评估;加强统筹协调,建立相关联系,吸引和动员战略利益相关方等。

编译 | 唐巧盈

原文链接:

https://www.enisa.europa.eu/publications/enisa-threat-landscape-for-5g-networks

本文由赛博研究院出品,转载请注明:本文来源于赛博研究院官网。

更多精彩内容请关注“赛博研究院”公众号。